#前言

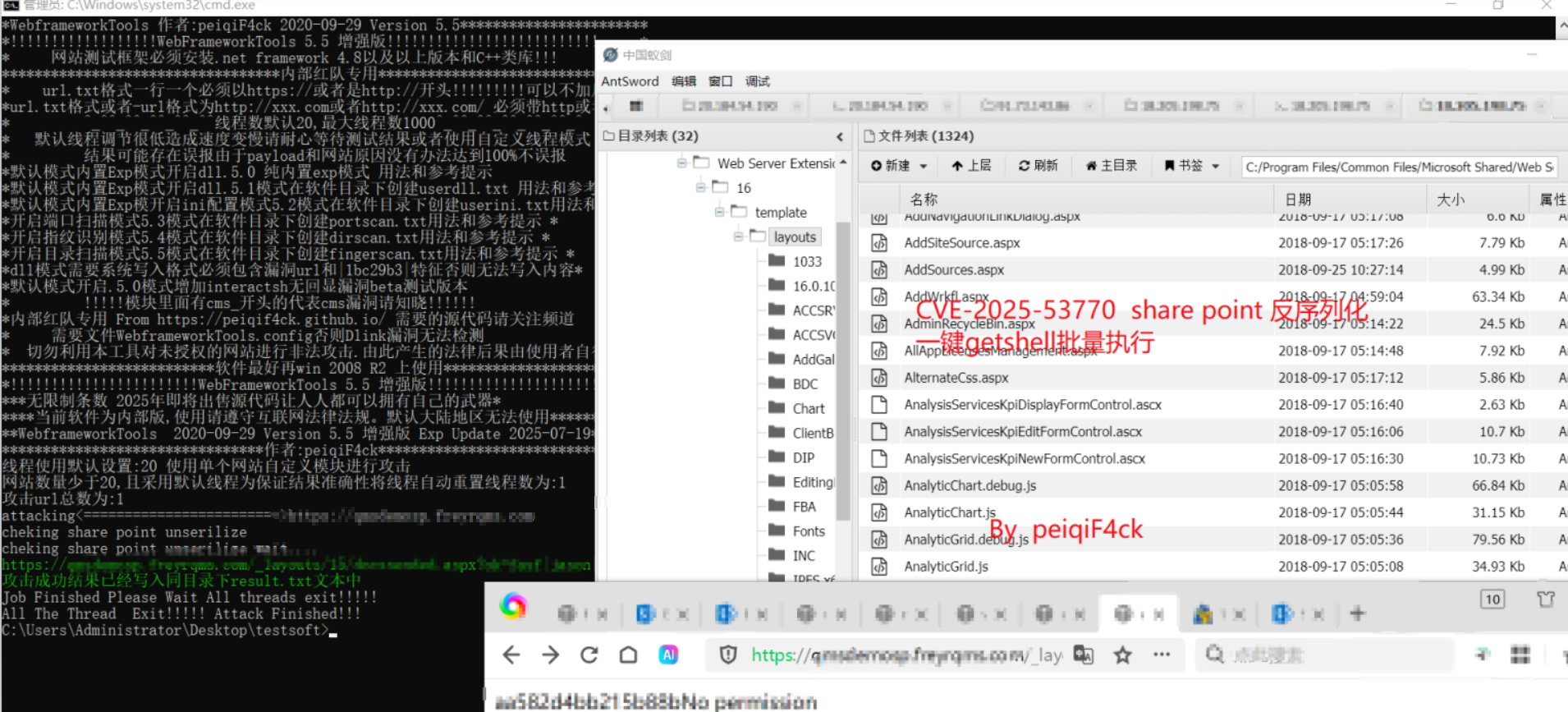

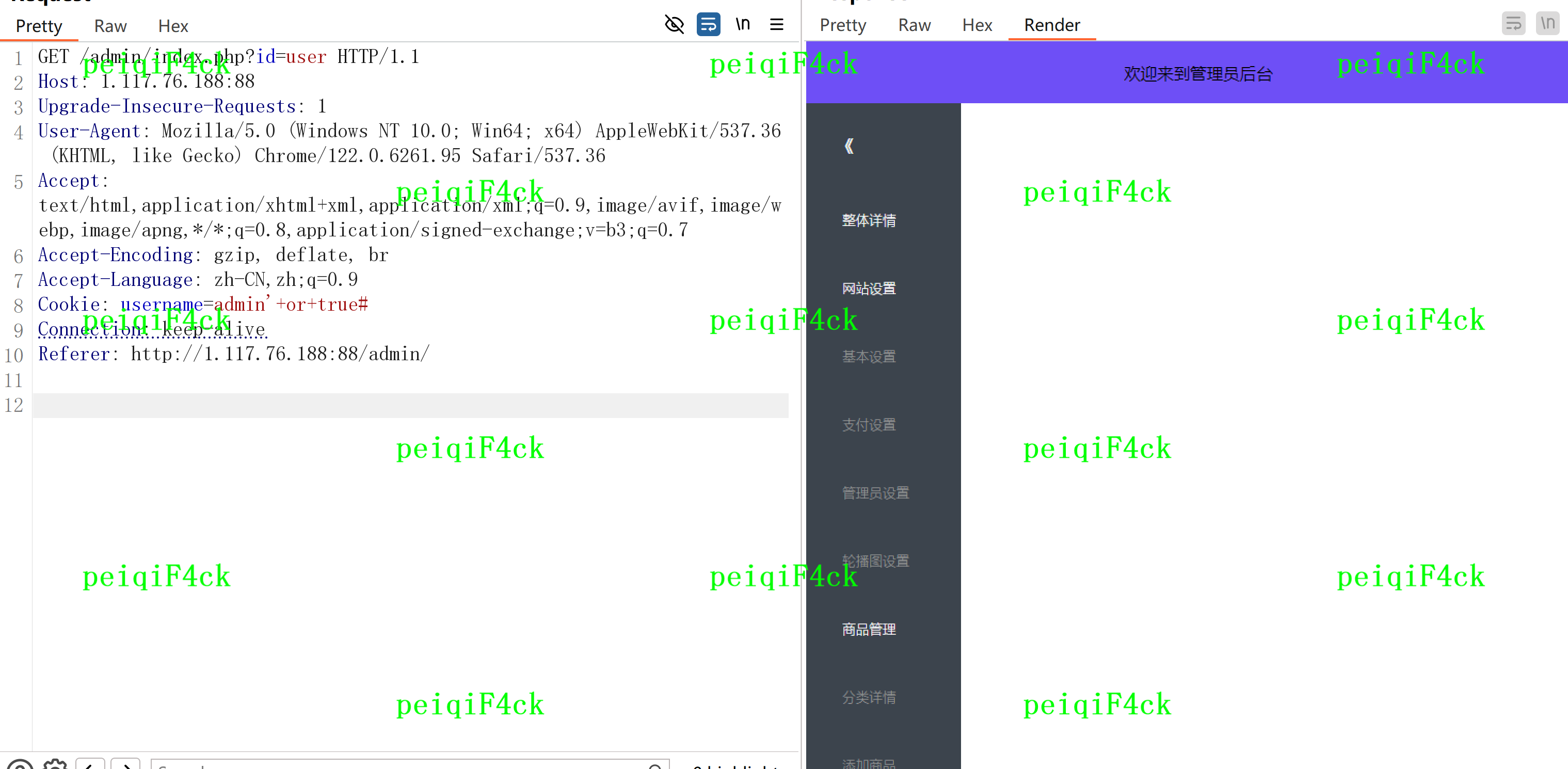

此前我们开发的工具WebFrameworkTools 专注于exppoc,在渗透实战或者攻防演练中发现信息收集资产收集。特别是进去内网以后的信息收集。尤为重要。用其他的端口扫描工具例如fscan,mascan,nmap这些不是被安全软件标记就是达不到预期的效果。另外这些工具输入的参数太过于复杂对于新手不太友好。我们一贯秉承的原则就是工具能简单绝不搞复杂。另外这些工具有个特点就是只显示扫描成功的结果。这样导致我们无法判断扫描有没有结束,或者是否是软件卡顿等情况。于是我们花了点时间自己开发了一款端口扫描工具。另外我在逛youtube发现有些人使用s扫描器扫描端口开了几个发现太卡了。导致这样的原因是大段批量扫描占用大量cpu内存所以。出现卡顿。具体请看我们的频道吧。接下来我介绍一下我们软件的用法。后续将集成到。WebFrameworkTools里面。

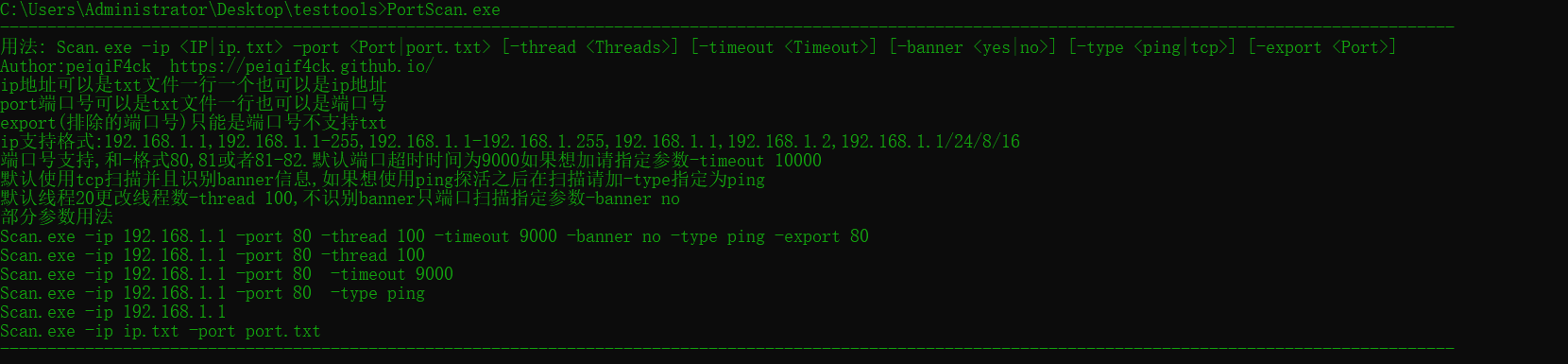

软件用法介绍

口扫描工具后续将集成到webframeworktools工具里面这里先单独开一个项目吧

软件截图:

端口扫描

用法: Scan.exe -ip <IP|ip.txt> -port <Port|port.txt> [-thread

Author:peiqiF4ck https://peiqif4ck.github.io/

ip地址可以是txt文件一行一个也可以是ip地址

port端口号可以是txt文件一行也可以是端口号

export(排除的端口号)只能是端口号不支持txt

ip支持格式:192.168.1.1,192.168.1.1-255,192.168.1.1-192.168.1.255,192.168.1.1,192.168.1.2,192.168.1.1/24/8/16

端口号支持,和-格式80,81或者81-82.默认端口超时时间为9000。如果输入20以下的数字那么就是9000。否则就是你输入的超时时间。如果想加请指定参数-timeout 10000

默认使用tcp扫描并且识别banner信息,如果想使用ping探活之后在扫描请加-type指定为ping

默认线程20更改线程数-thread 100,不识别banner只端口扫描指定参数-banner no

部分参数用法

Scan.exe -ip 192.168.1.1 -port 80 -thread 100 -timeout 9000 -banner no -type ping -export 80

Scan.exe -ip 192.168.1.1 -port 80 -thread 100

Scan.exe -ip 192.168.1.1 -port 80 -timeout 9000

Scan.exe -ip 192.168.1.1 -port 80 -type ping

Scan.exe -ip 192.168.1.1

Scan.exe -ip ip.txt -port port.txt

端口扫描

视频教程

https://www.youtube.com/watch?v=W3aJ4n5u0jg

总结

渗透攻击第一步就是信息探测。探测哪些端口开放作为入侵的首选。所以有个趁手的端口扫描工具很有必要就这吧。其他请看视频教程。另外端口扫描的代码后续也会出的。后续请多多关注频道。