背景

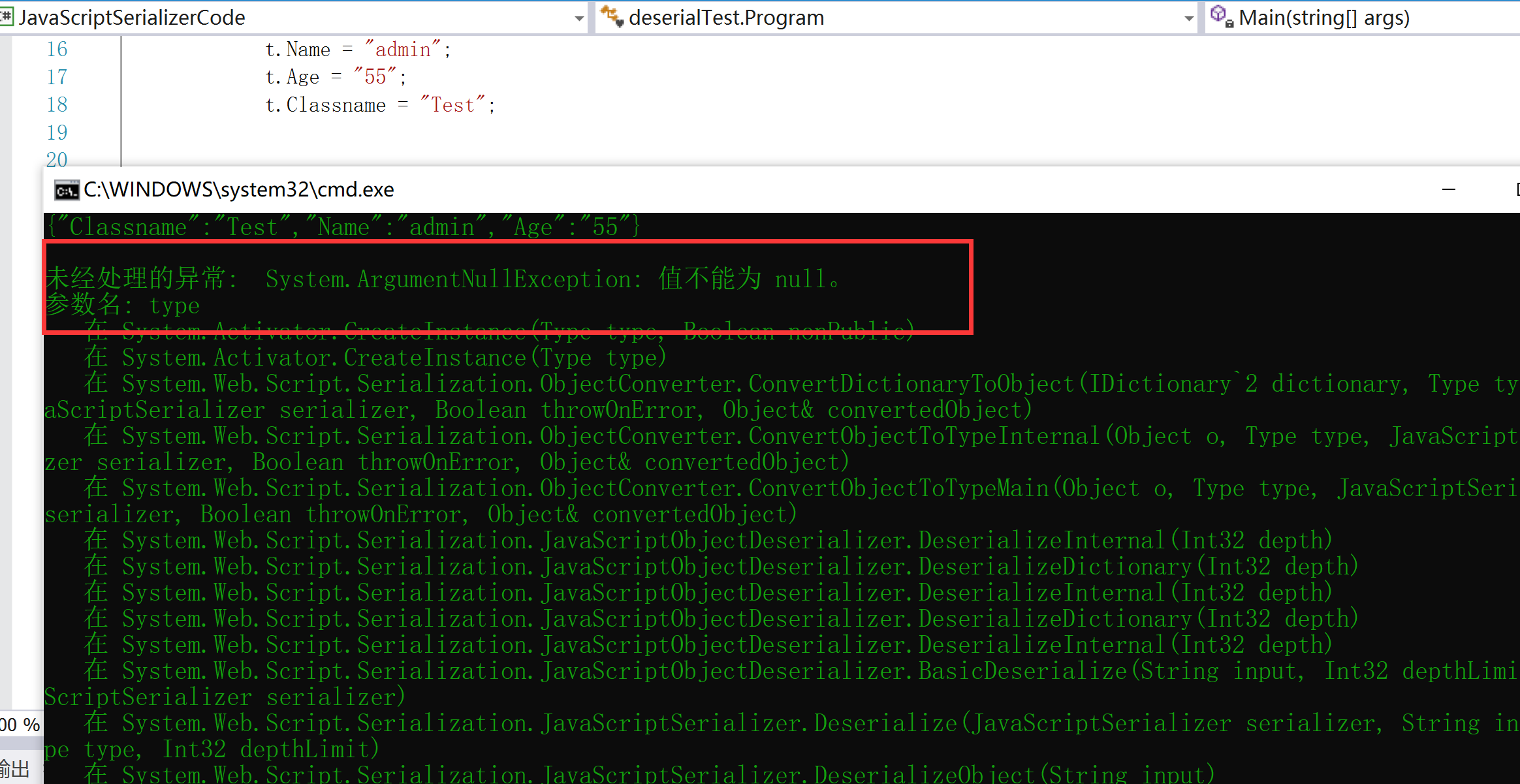

在一次项目中得到一波.net 源码。看到了一个函数内容可以是json数据于是乎使用json数据测试。测试的时候发现 json报错 发现有一个关键字JavaScriptSerializer 立马搜索了一波。这玩意可以反序列。于是乎我用ysoserial.exe 生成poc 本以为要和java一样起飞了结果。握擦 报错了。type参数不能为null 这net反序列化漏洞之前没有遇到过。以为是姿势有问题。网上搜索了一波看到github这里https://github.com/Ivan1ee/NET-Deserialize 有介绍。由于没有学过看看。他这个项目没有漏洞代码。于是我自己花时间写了一个漏洞demo。打了一波发现沃日。。这玩意得满足一定条件才行要不就是报type 参数为null。搞了半天是没有反序列化漏洞啊。

补全漏洞代码

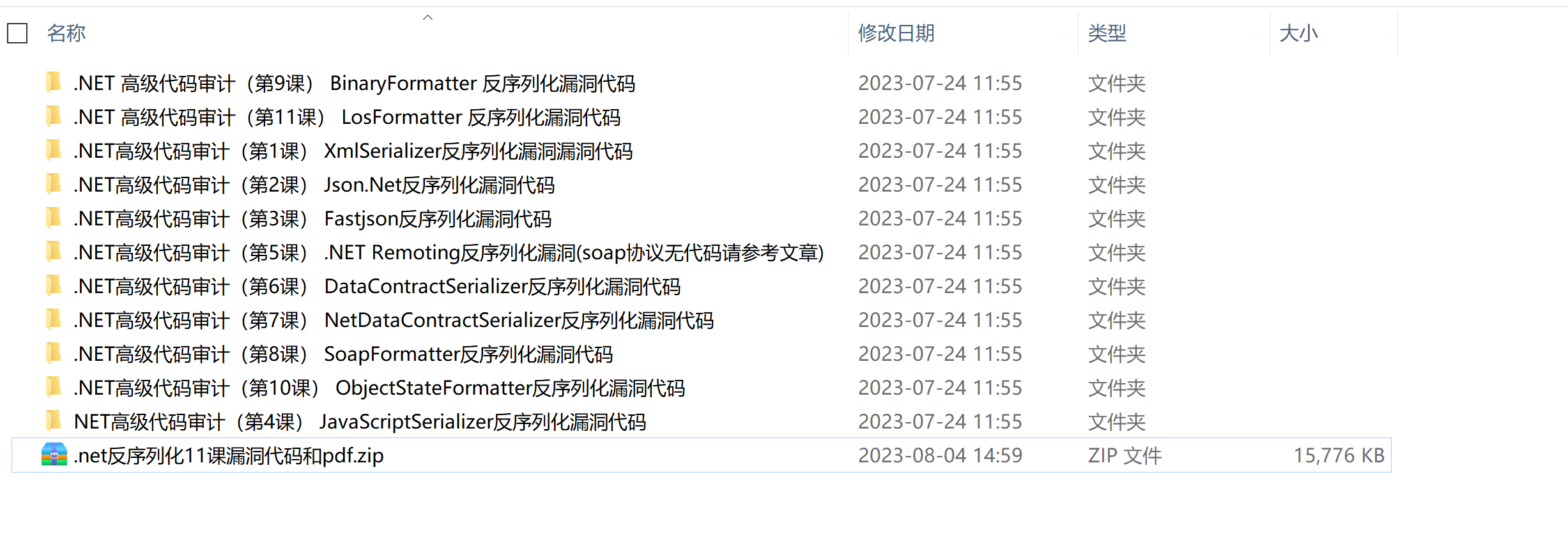

于是乎本着送佛送到西我把这个github所涉及的11个反序列化的pdf的案例都写成了漏洞代码这到时候就省事了到底是没有漏洞还是链不行。如下图